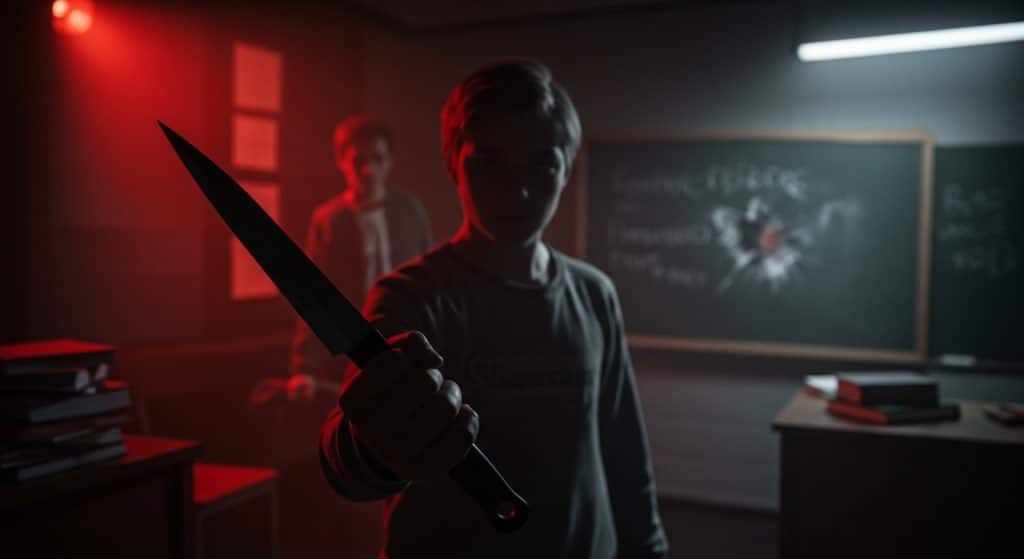

Imaginez un peu : un gamin qui, au collège, bidouille déjà les systèmes informatiques au point de prendre le contrôle des écrans des professeurs. Ça semble sorti d’un film hollywoodien sur les génies du hacking, non ? Pourtant, c’est le genre d’anecdote qui circule quand on parle de certains jeunes passionnés d’informatique. Et parfois, cette passion dérape, jusqu’à toucher les institutions les plus sensibles de l’État.

En cette fin d’année 2025, une affaire secoue le monde de la cybersécurité française. Un jeune homme de tout juste 22 ans se retrouve au cœur d’une enquête explosive, soupçonné d’avoir participé à une intrusion dans les systèmes d’un ministère crucial. Interpellé dans un petit village paisible, il incarne ce paradoxe : comment un profil discret, issu d’un environnement rural, peut-il être lié à une cyberattaque d’une telle ampleur ? J’ai toujours trouvé fascinant – et un peu inquiétant – comment le numérique efface les distances et les barrières sociales.

Un profil de hacker précoce qui intrigue

Tout commence bien avant cette affaire récente. Dès l’adolescence, ce jeune semble avoir une affinité particulière avec les ordinateurs. Des histoires racontent qu’il passait des heures devant ses écrans, explorant les rouages du web. Au collège, il aurait même réussi à contrôler les projecteurs des salles de classe, surprenant tout le monde par ses astuces techniques. Rien de bien méchant à l’époque, juste des blagues d’ado geek.

Mais petit à petit, ces compétences évoluent. Il accumule des connaissances en programmation, en réseaux, et commence à fréquenter des communautés en ligne où l’on partage des astuces plus… borderline. C’est là que les choses se corsent. Des petits délits apparaissent : des escroqueries numériques, des canulars sophistiqués connus sous le nom de swatting, ces faux appels aux forces de l’ordre qui déclenchent des interventions musclées.

Le swatting, c’est cette pratique vicieuse où un appel anonyme simule une situation grave pour envoyer la police chez quelqu’un. Dangereux, et souvent motivé par des rivalités en ligne.

Il a déjà eu maille à partir avec la justice pour ce genre de faits. Condamné récemment pour des infractions similaires, il était connu des services spécialisés en cybercriminalité. Vivant encore chez sa mère dans un village de quelques centaines d’habitants en Haute-Vienne, son quotidien contrastait avec l’image du hacker hollywoodien. Pas de luxe ostentatoire, juste un passionné discret, presque invisible aux yeux des voisins.

L’interpellation spectaculaire dans un coin reculé

Mercredi dernier, la tranquillité du village est brutalement rompue. Des unités spécialisées débarquent, armes au poing, pour interpeller le jeune homme à son domicile. Une scène digne d’un film d’action pour un suspect qui, lui, n’a rien du profil musclé habituel. Placée en garde à vue, l’affaire avance vite : mis en examen pour accès frauduleux en bande organisée à un système étatique, il est finalement écroué en détention provisoire.

Pourquoi une telle mobilisation ? Parce que les soupçons portent sur une intrusion majeure dans des bases de données ultra-sensibles. Des fichiers contenant des antécédents judiciaires, des informations sur des personnes recherchées… Tout ce qui fait le cœur des outils des forces de l’ordre.

- Accès à des messageries professionnelles compromises

- Récupération d’identifiants laissés en clair

- Consultation et extraction de dizaines de fiches confidentielles

- Absence, pour l’instant, de preuve d’une fuite massive

Les autorités minimisent l’ampleur, parlant de « quelques dizaines » de fichiers touchés, mais l’affaire révèle des failles béantes. Par exemple, l’absence généralisée d’authentification à double facteur sur certains accès critiques. En 2025, ça fait un peu tache, non ?

La revendication et le lien avec des groupes connus

L’attaque a été revendiquée sur des forums underground par un individu se présentant comme proche d’un groupe notoire dans le milieu cybercriminel. Ce collectif, connu pour des fuites de données massives par le passé, avait vu plusieurs de ses membres interpellés en France plus tôt dans l’année. La motivation ? Une vengeance, pure et simple, contre ces arrestations.

Mais attention, les membres historiques de ce groupe se sont désolidarisés publiquement. La revendication semble opportuniste, ou peut-être l’œuvre d’un imitateur. Dans tous les cas, elle a mis le feu aux poudres, avec des menaces de divulgation de millions de données – des chiffres contestés par les officiels.

Dans le monde du hacking, les revendications sont parfois plus du bluff que de la réalité. Mais même un bluff peut causer des dommages collatéraux énormes.

– Un expert en cybersécurité

Le suspect, lui, n’aurait peut-être agi seul. Les enquêteurs explorent la piste d’un défi entre jeunes hackers, plus qu’une opération sponsorisée par un État étranger. Ça change des scénarios géopolitiques habituels, et ça rend l’affaire encore plus relatable – et effrayante.

Les failles exposées et les leçons à tirer

Cette intrusion met en lumière des problèmes récurrents dans la sécurité des institutions publiques. Des identifiants partagés sans précaution, des outils internes accessibles via des chemins détournés… L’attaque aurait exploité une messagerie pour pivoter vers des applicatifs métiers.

Réaction immédiate : renforcement des mesures, généralisation de la double authentification, audits en urgence. Mais on peut se demander pourquoi ça n’était pas déjà en place. Dans le privé, beaucoup d’entreprises ont pris ces habitudes depuis des années. L’État, avec ses données ultra-sensibles, devrait être en avance, pas en retard.

- Former les agents à l’hygiène numérique de base

- Imposer des protocoles stricts pour les accès sensibles

- Surveiller en continu les activités suspectes

- Collaborer plus avec des experts éthiques pour tester les systèmes

J’ai remarqué que ces affaires reviennent souvent : un jeune talentueux, autodidacte, qui bascule du mauvais côté. Est-ce un manque d’encadrement ? Des opportunités mal orientées ? Ou simplement l’attrait du challenge interdit ?

Le parcours d’un passionné devenu suspect

Revenons à ce jeune de 22 ans. Des alias en ligne, une accumulation précoce de cryptomonnaies grâce à ses compétences – signe qu’il monétisait déjà ses talents. Des petits jobs dans le gris du web, puis des infractions plus graves.

Dans son village, les habitants sont sous le choc. Un garçon discret, poli, toujours sur son ordinateur. Personne n’imaginait l’échelle de ses activités. Ça rappelle que la cybercriminalité n’a pas besoin de grande ville ou de réseau mafieux organisé ; un ordinateur et une connexion suffisent.

Son rôle exact reste à préciser. Auteur principal ? Complice ? Soutien technique ? L’enquête de l’office spécialisé avance, et il risque gros : jusqu’à dix ans de prison.

Pourquoi cette affaire nous concerne tous

Au-delà du sensationnel, cette histoire pose des questions profondes. Comment protéger nos données quand même les gardiens de l’ordre public sont vulnérables ? Quelles opportunités offrir aux jeunes talents du numérique pour éviter qu’ils ne dérivent ?

Personnellement, je pense que l’aspect le plus intéressant, c’est ce contraste entre la vie rurale tranquille et le chaos numérique. Ça montre à quel point le monde virtuel a envahi nos réalités quotidiennes. Et si demain, c’était un autre ministère, une banque, ou même nos données personnelles ?

Les experts soulignent une montée de cette « petite » cybercriminalité chez les jeunes : défis, vengeance, quête de reconnaissance. Moins structurée que les attaques étatiques, mais tout aussi destructrice.

| Éléments clés de l’affaire | Détails |

| Âge du suspect | 22 ans |

| Lieu d’interpellation | Petit village en Haute-Vienne |

| Chef d’accusation principal | Accès frauduleux en bande organisée |

| Conséquences immédiates | Détention provisoire |

| Failles mises en évidence | Manque de double authentification |

En conclusion, cette affaire n’est pas qu’un fait divers. Elle est un signal d’alarme sur l’état de notre cybersécurité collective. Espérons que les leçons soient tirées rapidement, avant qu’une prochaine intrusion ne fasse plus de dégâts.

Et vous, qu’en pensez-vous ? Ces jeunes hackers sont-ils des génies mal orientés, ou des criminels purs et durs ? Le débat est ouvert, et il mérite d’être posé avec nuance.

(Note : Cet article est basé sur des informations publiques disponibles au 20 décembre 2025. L’enquête est en cours, et la présomption d’innocence s’applique.)